Este troyano, que no es esencialmente nuevo, pero si ha cobrado relevancia al explotar partes clave de Android para robar datos de los usuarios.

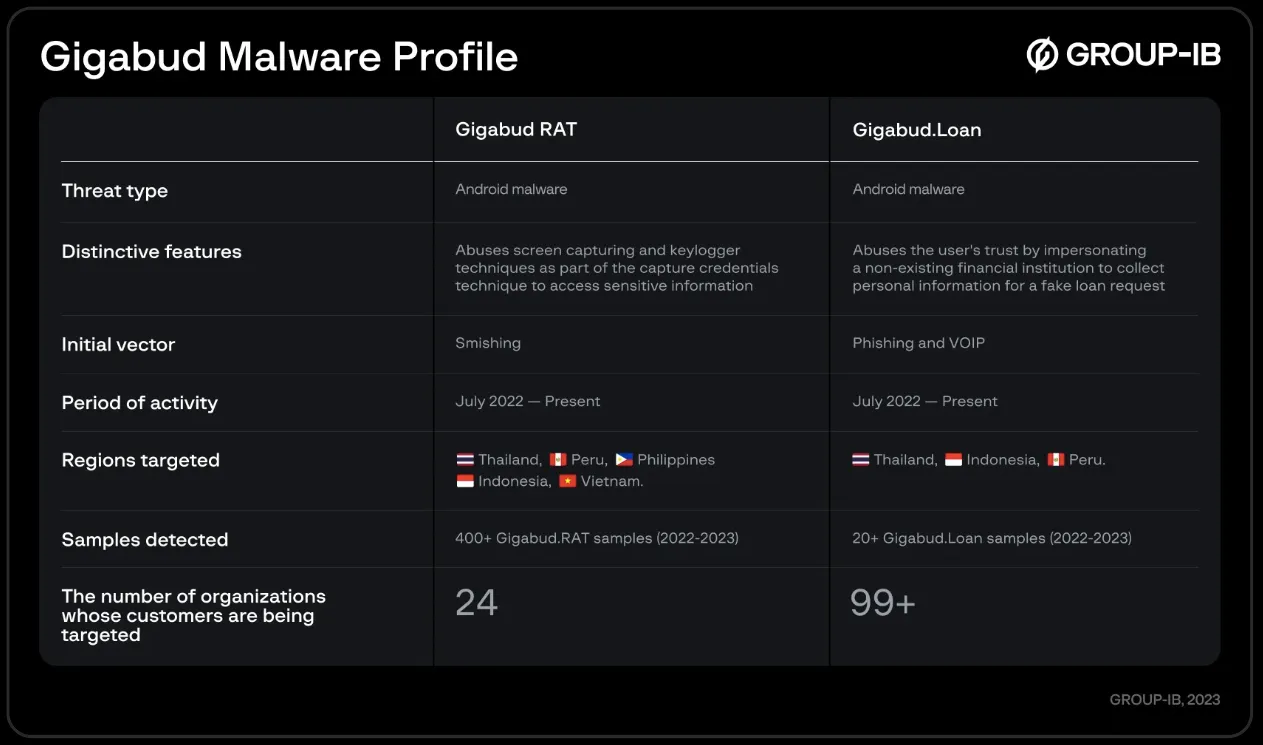

La amenaza del malware en dispositivos Android ha demostrado ser un problema que ha llegado para no volver a marcharse. Los hackers siguen buscándole puntos débiles en el sistema operativo, y continúan explotando vulnerabilidades conocidas, con una predilección por el software de accesibilidad que parece ahora mismo la mayor puerta de entrada en Android. Recientemente, algunos expertos en ciberseguridad de Group-IB han atribuido una serie de ataques con motivación financiera en el sudeste asiático y América Central al troyano de acceso aleatorio conocido como Gigabud (RAT), diseñado específicamente para dispositivos Android.

La génesis de este malware tuvo lugar en Tailandia, según revela el informe más reciente de Group-IB. En el transcurso de julio del año pasado, los usuarios tailandeses de Android fueron blanco de correos electrónicos y mensajes SMS que los dirigían a una versión falsa del sitio web de Thai Lion Air. Víctimas de la estafa, los usuarios descargaron e instalaron inadvertidamente software malicioso, autorizándolo a acceder a sus dispositivos y otorgándole varios permisos, bajo la premisa de calificar para un supuesto préstamo. Si bien las variantes del troyano Gigabud emplean diferentes métodos para inducir la descarga del malware en contextos diversos, el caso de Thai Lion Air pinta el cuadro básico de operación.

Un troyano difícil de rastrear

Por supuesto, la información confidencial que los usuarios proporcionaron en el falso sitio web no llegó a manos de Thai Lion Air, sino que fue redirigida hacia un servidor controlado por los perpetradores del malware Gigabud RAT. Dicha táctica de desvío de datos es reminiscente de las tácticas utilizadas por hackers rusos en el pasado. Una vez establecido en el dispositivo, el malware no se limita a la mera transmisión de datos. Mediante la explotación de los servicios de accesibilidad de Android, el software puede interactuar sigilosamente con otras aplicaciones, recopilar información de ellas e incluso acceder al contenido del portapapeles del usuario.

Un aspecto crucial a destacar es que este malware no inicia ninguna acción maliciosa hasta después de obtener los permisos de uso y acceso, lo que lo hace difícil de rastrear. Una vez instalado, el troyano Gigabud RAT opera en el dispositivo con la sutileza de un usuario común, abriendo la puerta a actividades ilícitas que pueden incluir desde exploits con autenticación hasta transferencias de fondos.

Como se puede apreciar en la captura, nuestros vecinos de Perú son uno de los principales focos de infección.

Dada su funcionalidad altamente compleja, los actores maliciosos que se valen de Gigabud RAT para llevar a cabo actividades fraudulentas tienden a favorecer técnicas pasivas de recolección de información. Estas incluyen la captura de pulsaciones de teclas y la grabación de la pantalla, lo que minimiza la detección por parte del usuario.

Dada su funcionalidad altamente compleja, los actores maliciosos que se valen de Gigabud RAT para llevar a cabo actividades fraudulentas tienden a favorecer técnicas pasivas de recolección de información. Estas incluyen la captura de pulsaciones de teclas y la grabación de la pantalla, lo que minimiza la detección por parte del usuario.

Según los datos de Group-IB, se han detectado más de 400 casos de infecciones por Gigabud RAT en más de 100 países. Los ciberdelincuentes han desplegado este troyano en diversos esquemas que involucran a más de 25 compañías y agencias gubernamentales como señuelos. Estos números revelan un sorprendente crecimiento y una expansión geográfica desde que los investigadores identificaron por primera vez la familia de malware Gigabud el año pasado.